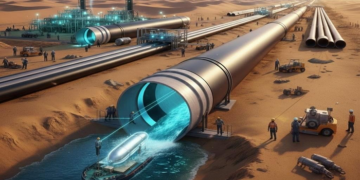

.Lỗ hổng bảo mật trong công nghệ vận hành có thể bị tin tặc sử dụng để đầu độc nguồn nước cấp cho sinh hoạt các khu dân cư và vụ việc vừa xảy ra ở Florida (Mỹ) là một cảnh tỉnh về tình trạng an ninh trong cơ sở hạ tầng cơ bản của thế giới nói chung và của Mỹ nói riêng.

Không phải lần đầu tiên

Các quan chức quận Oldsmar và Pinellas (Florida) cho biết, hôm 5/2, một đối tượng không rõ danh tính đã chiếm đoạt hệ thống truy cập từ xa được sử dụng bởi các nhân viên tại nhà máy xử lý nước. Nhà máy này vốn là nguồn cung cấp nước uống chính cho 15.000 cư dân của thành phố. Ở Mỹ có khoảng 50.000 công ty cấp nước loại này.

Tin tặc đã cố gắng tăng lượng natri hydroxit trong nước từ 100 phần triệu lên 11.100 phần triệu. Hóa chất này thường được gọi là dung dịch kiềm, được sử dụng để làm giảm độ chua của nước và làm cho nó dễ uống hơn, nhưng với hàm lượng quá nhiều nó làm cho nước ăn da và có khả năng gây chết người.

Giống như nhiều cơ sở cùng loại, Oldsmar sử dụng hệ thống thu thập dữ liệu và kiểm soát giám sát (Supervisory Control and Data Acquisition – SCADA), cho phép nhân viên theo dõi và kiểm soát các điều kiện bên trong cơ sở. Đồng thời, các nhân viên cũng sử dụng TeamViewer – một chương trình truy cập từ xa khá phổ biến – được sử dụng để giám sát và điều khiển các hệ thống trong SCADA. Các chuyên gia an ninh mạng từ lâu đã cảnh báo rằng phần mềm làm việc từ xa không an toàn là mảnh đất màu mỡ của tin tặc.

Cơ sở này không chỉ sử dụng Windows 7 – một phần mềm lỗi thời mà Microsoft không còn hỗ trợ nữa – mà tất cả các nhân viên của họ cùng dùng chung một mật khẩu để truy cập TeamViewer trong khi cơ sở được kết nối trực tiếp với Internet mà không có bất kỳ loại tường lửa bảo vệ nào được cài đặt. Kẻ xấu có thể đã truy cập vào hệ thống bằng cách khai thác các điểm yếu về an ninh mạng, bao gồm bảo mật mật khẩu kém và hệ điều hành lỗi thời để xâm phạm phần mềm sử dụng để quản lý nước từ xa.

Hacker truy cập vào một hệ thống máy tính được thiết lập để điều khiển từ xa các hoạt động xử lý nước 2 lần. Lần xâm nhập thứ hai kéo dài khoảng 5 phút và bị pmột nhân viên vận hành đang giám sát hệ thống phát hiện ra ngay – thấy hacker di chuyển con trỏ chuột trên màn hình và truy cập vào phần mềm chịu trách nhiệm xử lý nước. Thời điểm của cuộc tấn công cũng đáng lưu ý khi thành phố Oldsmar nằm gần trung tâm đô thị Tampa là nơi tổ chức trận đấu Super Bowl LV vào 7/2.

Các quan chức thực thi pháp luật Mỹ đang điều tra vụ việc này. Họ chưa xác định được nghi phạm, nhưng có một số đầu mối; các cuộc tấn công vào công nghệ vận hành của cơ sở hạ tầng cơ bản liên quan đến các quốc gia như Nga và Iran, nhưng cũng với những cá nhân có thể đang tìm cách khám phá khả năng của họ. Thời điểm cuộc tấn công này khá thú vị – một số chuyên gia an ninh mạng đã bóng gió về sự liên đới của Nga với việc Tổng thống Biden công khai trừng phạt kinh tế Nga trong một cuộc họp báo gần đây…

Một sự cố tương tự đã được báo cáo vào năm 2015-2016 tại một cơ sở xử lý nước giấu tên, nhưng các nhà điều tra cho biết những kẻ đột nhập dường như không biết họ đang làm gì, thực hiện các thay đổi ngẫu nhiên và các nhà điều tra phân loại vụ đột nhập là một vụ tai nạn chứ không phải một cuộc tấn công có chủ đích. Một loạt vụ tấn công khác đã diễn ra vào đầu năm nay, nhưng không gây hậu quả nghiêm trọng.

Mùa xuân và mùa hè năm 2020, các quan chức Israel đã thông báo các cuộc tấn công nhằm vào các cơ sở xử lý nước địa phương, máy bơm nước và hệ thống tưới tiêu nông nghiệp. Các quan chức Tel Aviv, từng đổ lỗi cho các cuộc tấn công cho chính phủ Iran, cho biết tin tặc đã cố gắng truy cập bảng quản lý của một số loại hệ thống quản lý nước thông minh và yêu cầu các tổ chức địa phương thay đổi mật khẩu của họ. Các quan chức và phương tiện truyền thông địa phương đưa tin vào thời điểm đó không có vụ tấn công nào thành công.

Từ năm 2020, bộ phận Mandiant Threat Intelligence của Liên minh tình báo FireEye đã ghi nhận thấy sự gia tăng các sự cố mạng do các đối tượng không chuyên tìm cách truy cập và tìm hiểu về các hệ thống công nghiệp có thể truy cập từ xa. Mandiant tin rằng một lý do đằng sau những sự cố gần đây này là rào cản xâm nhập của những kẻ không chuyên tấn công các hệ thống kiểm soát công nghiệp do “sự sẵn có ngày càng tăng của các công cụ và tài nguyên cho phép những kẻ xấu tìm hiểu cách tương tác với các hệ thống này”.

Lời cảnh tỉnh đối với nhiều ngành nhiều giới

Theo các nhà quản lý và chuyên gia an ninh Mỹ, xử lý nước và nước thải là một trong những lĩnh vực có nguy cơ cao nhất của cơ sở hạ tầng cơ bản hiện nay. Báo cáo Rủi ro & Lỗ hổng bảo mật hệ thống kiểm soát công nghiệp (Industrial Control Systems – ICS) hai năm một lần cho thấy, các lỗ hổng của hệ thống kiểm soát công nghiệp nước và nước thải trong nửa cuối năm 2020 đã tăng 54% so với nửa cuối năm 2019 và 63% so với nửa cuối năm 2018. Số lượng lỗi ngày càng tăng là do “thời gian khấu hao dài của thiết bị trong các môi trường cơ sở hạ tầng cơ bản” cũng như “sự lỗi thời của công nghệ”.

Nhiều công ty cấp nước là các đơn vị nhỏ và có nguồn lực hạn chế, khiến thách thức phát triển một chương trình an ninh mạng trở nên khó khăn hơn. ICS và SCADA của các cơ sở cấp nước “lỗi thời, chưa được vá và tài liệu có sẵn để tham khảo trên internet, khiến chúng cực kỳ dễ bị xâm phạm”. Ngoài ra, nhiều giải pháp ICS được thiết kế cho các môi trường không có internet và do đó không kết hợp các biện pháp kiểm soát bảo mật cơ bản nhất – điều tạo thêm các lỗ hổng khi ngày càng có nhiều cơ sở cho phép truy cập vào hệ thống ICS từ internet; ngày càng có nhiều lỗ hổng bảo mật khi các mạng công nghệ vận hành (Operational Technology – OT) ngày càng ít bị tách khỏi các hệ thống CNTT.

Hiện các chuyên gia bảo mật trong các môi trường cơ sở hạ tầng quan trọng phải đối mặt với “một môi trường rất năng động và phức tạp của OT thông minh, CNTT hiện đại và những kẻ tấn công đã lợi dụng các mạng liên kết này để di chuyển ngang từ hệ thống này sang hệ thống khác, khiến việc xâm nhập thiết bị trở nên nguy hiểm hơn. Các quan chức nhà máy nước Oldsmar cho biết kể từ khi tin tặc đột nhập đã vô hiệu hóa hệ thống truy cập từ xa, và có kế hoạch nâng cấp an toàn cho các hệ thống bổ sung.

Câu hỏi đặt ra là truy cập từ xa có nên được áp dụng đối với một môi trường cơ sở hạ tầng cơ bản không? Theo các chuyên gia, có lý do chính đáng để cung cấp quyền truy cập từ xa và không có sự lựa chọn nào khác, vì vậy, điều bắt buộc là công nghệ đó phải được thiết lập một cách hoàn hảo. Bản chất của thế giới ngày càng số hóa, đặc biệt là với sự chuyển dịch sang làm việc từ xa do đại dịch gây ra và nhu cầu của mọi người làm việc từ xa, mang lại sự linh hoạt cho mọi người để làm việc mà không gặp rủi ro khi tụ tập đông người với đồng nghiệp, khiến cho việc truy cập từ xa trở thành một yêu cầu – cả với cơ sở hạ tầng cơ bản. Điều quan trọng là cách thức truy cập từ xa có thể được thực hiện một cách an toàn – với cơ chế xác thực mạnh mẽ, kiểm soát truy cập, kiểm tra và ghi phiên.

Nhưng nếu truy cập từ xa là một đòi hỏi, thì ngành nước và các ngành cơ bản khác chỉ nên kích hoạt khi cần thiết, kiểm tra việc sử dụng thường xuyên cũng như đảm bảo bảo mật cần thiết. Sự cố nhấn mạnh tầm quan trọng trong việc đánh giá và bảo mật các kết nối từ xa, đặc biệt là truy cập từ xa có kết nối internet và đảm bảo kế hoạch ứng phó sự cố. Các quan chức thành phố và quận cho biết nhà máy nước có các biện pháp bảo vệ và dự phòng riêng để ngăn chặn thảm họa ngay cả khi vụ tấn công không được công nhân nhận ra ngay lập tức, bao gồm các cảnh báo sẽ phát ra khi phát hiện thấy sự thay đổi trong độ pH. Một chuyên gia lành nghề trong lĩnh vực này đưa ra ba khuyến nghị để xây dựng các hệ thống dạng này – không có tài khoản dùng chung; xác thực đa yếu tố; và sử dụng Công nghệ Mạng riêng ảo (VPN) để hệ thống không bị tiếp xúc trực tiếp với Internet.

Các chuyên gia lưu ý, ban Giám đốc nhà máy không thể tự mãn, bởi vì những kẻ tấn công tinh vi hơn cũng có thể có khả năng can thiệp vào một số điểm xử lý dễ bị tổn thương khác, chẳng hạn như các hệ thống phân tích kim loại nặng trong nước, ít khi được bảo vệ đủ tốt. Sự cố Oldsmar – kết hợp với những chấn động từ vụ tấn công an ninh mạng quy mô lớn SolarWinds đang diễn ra là lời cảnh tỉnh các chính phủ trên khắp thế giới lưu ý hơn để rút ra bài học, chủ động hơn trong việc bảo vệ cơ sở các công ty cấp nước và tất cả các lĩnh vực cơ sở hạ tầng cơ bản./.

Theo VOV